网络使用挖掘模型的设计与实现

第一章绪论1第一章绪论§1.1研究背景和意义互联网高速发展的同时也带动了网络信息资源的急剧增长,人们越来越多地开始关注如何开发和利用这些资源,与此同时,电子商务、电子政务以及各种网络信息服务迅速兴起,也使得原有的网络信息处理与组织技术无法适应互联网高速发展趋势;另一方面在传统数据库领域里,随着数据处理技术的不断发展,产生了数据挖掘(DataMining)技术,在过去的十几年里,数据挖掘技术不断成熟,并成功的应用于数据库领域中,这两方面的发展开始促使人们对数据挖掘技术在网络信息资源处理中的应用产生了兴趣。网络数据挖掘(WebDataMining)就是在这样一种背景下应运而生的,网络数据挖掘是从W...

相关推荐

-

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 25

2024-10-14 25 -

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 28

2024-10-14 28 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(原卷版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(解析版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)VIP免费

2024-10-14 30

2024-10-14 30 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 26

2024-10-14 26 -

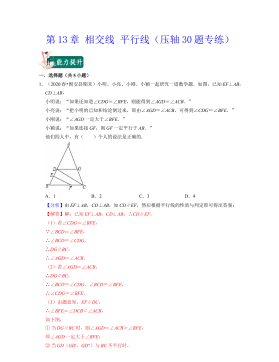

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 22

2024-10-14 22

作者详情

相关内容

-

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分