物联网RFID系统安全问题研究

I摘要物联网作为一门新兴的技术,其发展日益引起人们的高度重视。一般认为物联网由感知层、网络层和应用层三部分组成[1]。感知层是物联网技术的核心,感知层中最重要的部分就是RFID系统。通过对RFID系统的结构和通信原理的分析,我们可以得出RFID系统存在安全问题的原因。由于标签和读写器之间的通信信道是不安全的,RFID系统安全问题主要在于标签和读写器之间的数据信息通信[2]。截止目前已经有多种RFID系统安全机制被提出,这主要包括物理机制和基于密码学的软件机制[3]。本文概括了国内外在解决RFID系统安全方面所做的研究情况,并简单概述了现有的比较经典的RFID系统安全方法,对其优势及存在的问题进...

相关推荐

-

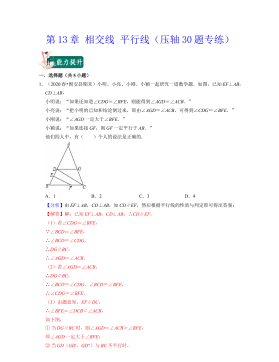

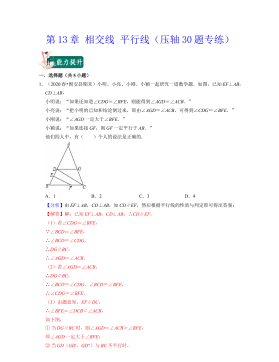

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 25

2024-10-14 25 -

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 28

2024-10-14 28 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(原卷版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(解析版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)VIP免费

2024-10-14 30

2024-10-14 30 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 26

2024-10-14 26 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 22

2024-10-14 22

相关内容

-

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分