无线传感器网络恶意节点防范研究

I摘要近年来无线传感器网络研究成为热门的课题。无线传感器网络的应用广阔,从军事到农业物联网,无线传感器网络都在逐渐发挥重要作用。但是,恶意节点的存在也为其带来巨大风险。本课题研究无线传感器网络中恶意节点的判断与定位等问题。在分析了现有技术以及理论成果的基础上,针对其不足,结合多种网络安全关键技术,分别研究了分布式网络和分层式网络中对于外部攻击的恶意节点的判断和对于内部被俘节点变异成恶意节点的定位清除方法。主要研究工作与成果如下:提出了一种基于扩大最小包含圆半径的无需测距的节点定位方法以防范入侵的恶意节点,其基本思想基于最小包含圆的定位算法(SmallestEnclosingCircle-bas...

相关推荐

-

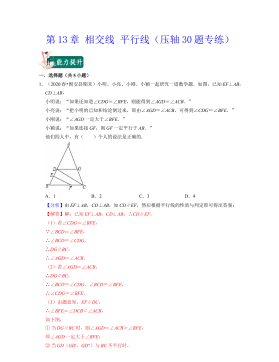

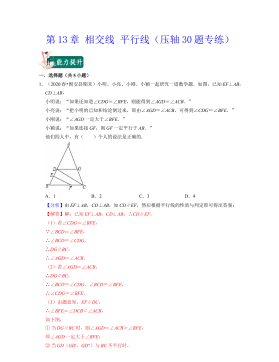

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 25

2024-10-14 25 -

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 28

2024-10-14 28 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(原卷版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(解析版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)VIP免费

2024-10-14 27

2024-10-14 27 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)VIP免费

2024-10-14 19

2024-10-14 19 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)VIP免费

2024-10-14 30

2024-10-14 30 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 26

2024-10-14 26 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 22

2024-10-14 22

相关内容

-

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分