一种基于纠错码的叛逆者追踪模型

摘要叛逆者追踪方案是一种基于密码学的加密、解密、数字签名、认证安全协议法的数字版权保护技术,主要研究在广播/网络环境中发现盗版时如何追踪盗版源,从而起到保护数字产品经营者的合法利益,打击和威慑盗版的作用。叛逆者追踪技术不仅为广播数字信息提供了一种新型的版权保护技术,也必将促进现有版权保护技术的完善与发展。本文对于目前存在的对称和非对称叛逆者方案进行了总结和整理。介绍了门限追踪方案、动态追踪方案、自强迫追踪方案、匿名性追踪方案等有代表性的方案的构造细节。本文还简要介绍了纠错码和纠错密码理论,列举了具有典型性的基于纠错码的公钥和私钥密码体制,并设计了一种基于纠错码的叛逆者追踪方案模型,通过使用列表...

相关推荐

-

XX中学英语学科质量提升计划书VIP免费

2025-01-09 9

2025-01-09 9 -

VIPKID-美国小学在家上-在线英语学习项目商业计划书VIP免费

2025-01-09 8

2025-01-09 8 -

English TV--英语学习智能视频平台创业商业计划书VIP免费

2025-01-09 12

2025-01-09 12 -

English TV,4--英语学习智能视频平台商业计划书VIP免费

2025-01-09 14

2025-01-09 14 -

260Educotton-让孩子快乐学习英语的平板电脑商业计划书VIP免费

2025-01-09 13

2025-01-09 13 -

XX英语学校创业策划书VIP免费

2025-01-09 12

2025-01-09 12 -

Ustudy-K12英语在线学习产品商业计划书VIP免费

2025-01-09 15

2025-01-09 15 -

Strawberry English School (SES)英语培训学校计划书VIP免费

2025-01-09 20

2025-01-09 20 -

《天中英语智能电子公司创业商业计划书》VIP免费

2025-01-09 14

2025-01-09 14 -

XXXX少儿英语培训学校创业计划书VIP免费

2025-01-09 22

2025-01-09 22

相关内容

-

XX英语学校创业策划书

分类:中小学教育资料

时间:2025-01-09

标签:无

格式:WPS

价格:10 积分

-

Ustudy-K12英语在线学习产品商业计划书

分类:中小学教育资料

时间:2025-01-09

标签:无

格式:PPTX

价格:10 积分

-

Strawberry English School (SES)英语培训学校计划书

分类:中小学教育资料

时间:2025-01-09

标签:无

格式:DOC

价格:10 积分

-

《天中英语智能电子公司创业商业计划书》

分类:中小学教育资料

时间:2025-01-09

标签:无

格式:DOC

价格:10 积分

-

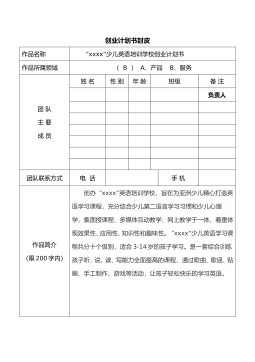

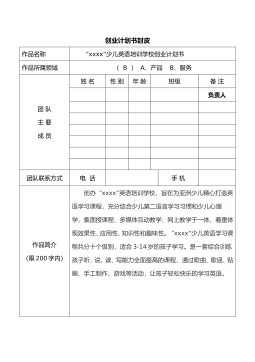

XXXX少儿英语培训学校创业计划书

分类:中小学教育资料

时间:2025-01-09

标签:无

格式:DOC

价格:10 积分