基于STS模型的网络安全解决方案

VIP免费

目录

摘要 ............................................................................................................................................................ I

Absract……………………………………………………………………………………

……………II

第一章 互联网技术的发展.....................................................................................................................2

1.1. 骨干网带宽的发展.................................................................................................................3

1.2. 局域网交换技术的发展.......................................................................................................4

1.3. 互联网应用技术的发展.........................................................................................................5

1.4. 代理技术的发展.....................................................................................................................6

1.5. 负载均衡技术的发展.............................................................................................................8

1.6. 计算机病毒(黑客)技术的发展.......................................................................................11

第二章 网络的新特点...........................................................................................................................17

2.1. 流量剧增...............................................................................................................................17

2.2. 监控困难...............................................................................................................................18

2.3. 垃圾流量增多.......................................................................................................................19

2.4. 故障源增加...........................................................................................................................20

第三章 传统的网络安全建设及其缺陷...............................................................................................23

3.1. 仅关注局部...........................................................................................................................24

3.2. 注重基本的硬件建设...........................................................................................................25

3.3. 忽视管理、服务等软件建设...............................................................................................25

3.4. 一次性建设...........................................................................................................................25

第四章 全面可持续的网络安全建设...................................................................................................26

4.1. 建设原则...............................................................................................................................26

4.2. 基于 TCP/IP 四层结构的安全架构建设.............................................................................27

4.3. 基于 TC 模型的网络漏洞分析.............................................................................................31

4.4. 基于 STS 模型的安全解决方案...........................................................................................32

第五章 某具体用户的可控网络建设...................................................................................................34

5.1. 基本拓扑情况...................................................................................................................34

5.2. 应用分析...........................................................................................................................35

5.3. 网络漏洞分析...................................................................................................................35

5.3.1. 拓扑结构方面.....................................................................................................35

5.3.2. 操作系统方面.....................................................................................................36

5.3.3. 网络应用方面.....................................................................................................37

5.3.4.日常维护方面.......................................................................................................39

5.4. 安全需求分析.......................................................................................................................40

5.5. 基于 STS 模型的安全解决方案...........................................................................................41

5.5.1. 技术解决方案...........................................................................................................42

5.5.2. 安全服务解决方案...................................................................................................47

5.5.3. 技术支持解决方案...................................................................................................52

5.6. 分步实施时间表...................................................................................................................54

附件一、某网络的安全评估报告.........................................................................................................56

参考文献.................................................................................................................................................75

致谢.........................................................................................................................................................77

攻读学位期间发表的学术论文目录.....................................................................................................78

第 1 页 共 70 页

第一章 互联网技术的发展

如今网络已经成为我们生活中不可或缺的一部分了,Internet、局域网,甚至

手机通信的 GPRS,生活处处反映着网络的力量。然而,我们今天所接触的网络又是

如何发展来的呢?让我们首先回顾一下网络的发展历史。

à 网络发展最初可以追溯到 20 世纪 50 年代,当时人们尝试把分别独立发展的通

信技术和计算机技术联系起来,这在技术上为今后的计算机网络的出现做好了准备。

当时,通信技术经过几十年的发展已经初具雏形了,这时候的通信技术奠定了今后

网络发展的基础,为网络的出现做好了前期的准备

有了前一阶段的理论基础,网络进入第二个发展阶段,即上个世纪的六十年代。

当时正值冷战时期,美国为了防止其军事指挥中心如果被苏联摧毁后,军事指挥出

现瘫痪,于是开始设计一个由许多指挥点组成的分散指挥系统,以保证当其中一个

指挥点被摧毁后,不至于出现全面瘫痪的现象。终于在 1969年,美国国防部高级研

究计划管理局,把 4 台军事及研究用电脑主机联接起来,于是 ARPANET 网络诞生了,

ARPANET 是计算机网络发展中的一个里程碑,是 Internet 出现的基础。这个时候,

ARPANET 技术还不具备推广的条件。所以这个时期,网络仅仅是用于军事。在某种意

义上讲,是冷战促使了网络的诞生。随着网络的出现,诞生了一种新的通信技术,

这就是分组交换技术,它是随计算机实现网络通讯而产生的。这种技术是将传输的

数据加以分割,并在每段前面加上一个标有接受信息的地址标示,从而实现信息传

递的一种通讯技术。分组交换技术也是六十年代网络发展的重要标志之一。

差不多是每十年就是一个阶段,二十世纪七十年代中期,网络发展进入了第三

个阶段。随着计算机技术的快速发展,出现了个人电脑。促进了网络技术的发展。各

种局域、广域网发展迅速,计算机生产厂商也开始开发自己的计算机网络系统 。

1974年ARPA的鲍勃·凯恩和斯坦福的温登·泽夫合作,提出 TCP/IP 协议,而该

协议族正是现代网络发展的基石。

à八十年代可以说是网络发展中非常重要的一个十年,首先是 1983 年出现了可

用于异构网络的 TCP/IP 协议,作为 BSD UNIX操作系统得一部分,TCP/IP 协议得到

了认可,逐步流行起。也就是这时,真正意义上的 Internet 诞生了。

第 2 页 共 70 页

à 1991 年,Internet 开始用于商业用途,Internet 的商业化,成为 Internet 发

展的一剂催化剂,使得它以空前的速度迅速发展,服务器的增多,连入网络的计算

机数目的增多以及主干网速度的提升,都为商业的发展提供了广阔的空间,同时商

业的发展也影响着网络的发展。

à 如今随着网络技术的成熟,高速局域网技术迅速发展,传输速率为 100Mb p s

的Ethernet 的广泛应用,IP 电话服务,更高性能的NGN的发展,使得网络已经渗

入到了商业,金融,政府,医疗,科研,教育,等各个社会部门。使得网络成为了

我们生活中不可缺失的一个重要组成部分。

网络,作为集成计算机、通讯技术的产物,在今年来取得了极大的发展,对网

络技术做分析以后,我们可以看到,近年来,网络技术主要在带宽、应用、代理技

术、均衡技术以及病毒与黑客技术上取得了较大的发展,正是这些技术的发展,形

成了网络技术的飞速发展。

1.1. 骨干网带宽的发展

带宽对于广域网来讲,是最基本的要素,是实现网络应用的基础。在这里,我

们列举我国Internet 骨干网带宽发展的一些数据。

我国因特网骨干网从1996 年至今已经历了 3 个阶段:1996 年之前,多数采用

64K至 2M传输通道;1997 年至 1999 年多为 2M至 155M的通道;2000 年到 2001

年从155M 跳到了 2.5G;从 2002 年开始,将逐步进入 10G 时代。

2002 年 1 月11 日,中国电信上海―杭州 10G IP over DWDM 建成开通,这条全

国最宽的数据通信通道的开通,标志着我国因特网骨干传输网从2.5G 步入10G 时

代,中国电信的数据网已经成为真正的高速数据网络、海量带宽网。

1.2. 局域网交换技术的发展

与此同时,作为计算机局域网的数据交换速率,也在短短三十年内有了飞速的

发扎。从六十年代末 ALOHA 的出现到九十年代中期 1000Mbps 交换式以太网的登台亮

相,短短的三十年完成了从单工到双工,从共享到交换,从低速到高速,从简单到

复杂,从昂贵到普及的飞跃。

第 3 页 共 70 页

八十年代中后期,由于通信量的急剧增加,促使技术的发展,使局域网的性能

越来越高,最早1Mbps 速率已广泛地被今天的 100Base-TX 替代。

九十年代初,随着计算机性能的提高及通信量的剧增,传统局域网已经超出了

自身的负荷,交换式以太网技术应运而生,大大提高了局域网的性能。与现在基于

网桥和路由器的共享媒体的局域网拓扑结构相比,网络交换机能显著的增加带宽。

交换技术的加入,就可以建立地理位置相对分散的网络,使局域网交换机的每个端

口可平行、安全、同时的互相传输信息,而且使局域网可以高度扩充。

以太网交换技术(Switch)是在多端口网桥的基础上于九十年代初发展起来的,

实现 OSI 模型的下两层协议,与网桥有着千丝万缕的关系,甚至被业界人士称

为"许多联系在一起的网桥",因此现在的交换式技术并不是什么新的标准,而是现

有技术的新应用而已,是一种改进了的局域网桥,与传统的网桥相比,它能提供更

多的端口、更好的性能、更强的管理功能以及更便宜的价格。

1.3. 互联网应用技术的发展

随着信息化在各个领域向纵深推进,互联网的应用日渐丰富。它开始渗透到社

会生活和经济发展的各个环节,为提高人们的工作效率和丰富人们的生活发挥出越

来越大的作用。在技术进步的推动下,互联网应用技术也在不断向前发展,突出表

现在宽带化、实时化、集成化等方面。

互联网从上世纪 90 年代初开始商用化,到今天深刻地改变人们的工作和生活

方式,互联网应用技术在十几年间获得了高速的发展。最初的互联网应用主要是电

子邮件、WWW。目前,包括流媒体、即时通信、VoIP 等在内的各种新应用层出不穷。随

着人们信息化需求的数量和质量不断提高,技术的不断进步,互联网应用开始走向

更广阔的天地。从技术的角度看,这种拓展主要是与宽带的融合。

全球宽带网络在过去的两年中获得了高速的发展,中国的ADSL发展迅速。在传

统的拨号 Modem的接入方式下,服务提供商的想象空间极为有限,而包括 ADSL、以

太网、电缆调制解调器、WLAN 在内的宽带接入技术,都可以较为轻松地实现兆级的

实际带宽。从互联网应用发展的历程看,早期互联网 50%以上的应用是电子邮件,

然后应用最多的是 Web浏览。随着宽带接入技术的发展,现在大量的视频、大容量

的软件、游戏应用开始出现,并且涌现出很多专门经营宽带应用内容的公司。

第 4 页 共 70 页

电子商务应该是一切利用现代信息技术的商业活动的电子化过程。在中国,电

子商务的深度将进一步拓展。目前受限于技术创新和应用水平,企业的电子商务仍

处于起步阶段。随着这两方面水平的提高以及其它相关技术的发展,电子商务将向

纵深挺进,新一代的电子商务将浮出水面,取代目前简单地依托“网站+电子邮

件”的方式。电子商务企业将从网上商店和门户的初级形态过渡到将企业的核心业

务流程、客户关系管理等都延伸到 Internet 上,使产品和服务更贴近用户需求。互

动、实时成为企业信息交流的共同特点,网络成为企业资源计划、客户关系管理及

供应链管理的中枢神经。企业将创建、形成新的价值链,把新老上下游利益相关者

联合起来,形成更高效的战略联盟,共同谋求更大的利益。此外,行业电子商务将

成为下一代电子商务的发展主流。第一代的电子商务专注于内容,第二代专注于综

合性电子商务,而下一代的行业电子商务将增值内容和商务平台紧密集成,充分发

挥Internet 在信息服务方面的优势,使电子商务真正进入实用阶段。

以网络游戏、视频点播为代表的娱乐类互联网应用目前已经进入快速良性发展

阶段。电子游戏作为一种娱乐竞技手段,诞生时间只有短短数十年,但是凭借其独

特的魅力征服了成千上万的爱好者。进入 21 世纪数字时代和网络时代,游戏同样打

上了时代的烙印,最典型的就是网络化的电子游戏。现代游戏逐步褪去了单纯的功

利色彩,而成为一种重要的休闲娱乐和教育手段。根据国际数据公司公布的统计数

据,在 2003 年,我国网络游戏市场的规模已经达到 13.2 亿元,比2002 年增长

45.8%。而到 2007年,这个数据将达到 67亿元。报告还显示,中国网络游戏用户数

已经达到 1380万,比2002 年增长63.8%,占同年互联网用户的五分之一,这表明

游戏产业已经进入迅猛发展阶段。预计到 2007年,中国网络游戏用户数将达到

4180万,网络游戏将成为互联网的支柱性应用。

1.4. 代理技术的发展

普通的因特网访问是一个典型的客户机与服务器结构:用户利用计算机上的客

户端程序,如浏览器发出请求,远端 WWW 服务器程序响应请求并提供相应的数据。

而 Proxy 处于客户机与服务器之间,对于服务器来说,Proxy 是客户机,Proxy 提

出请求,服务器响应;对于客户机来说,Proxy 是服务器,它接受客户机的请求,

并将服务器上传来的数据转给客户机。它的作用就象现实生活中的代理服务商。

代理服务器的作用有四个:

第 5 页 共 70 页

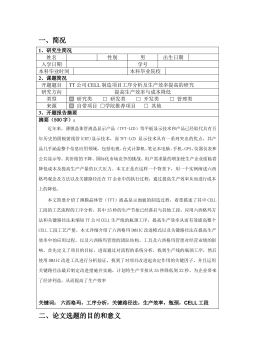

摘要:

展开>>

收起<<

目录摘要............................................................................................................................................................IAbsract…………………………………………………………………………………………………II第一章互联网技术的发展.....................................................................................

相关推荐

-

跨境电商商业计划书模版VIP免费

2025-01-09 9

2025-01-09 9 -

跨境电商方案范文VIP免费

2025-01-09 6

2025-01-09 6 -

创业计划书VIP免费

2025-01-09 6

2025-01-09 6 -

xx生鲜APP计划书VIP免费

2025-01-09 6

2025-01-09 6 -

跨境电商创业园商业计划书(盈利模式)VIP免费

2025-01-09 6

2025-01-09 6 -

跨境电商计划书VIP免费

2025-01-09 9

2025-01-09 9 -

绿色食品电商平台项目计划书VIP免费

2025-01-09 8

2025-01-09 8 -

农产品电子商务商业计划书VIP免费

2025-01-09 7

2025-01-09 7 -

农村电商平台商业计划书VIP免费

2025-01-09 8

2025-01-09 8 -

生鲜商城平台商业计划书VIP免费

2025-01-09 7

2025-01-09 7

作者:朱铭铭

分类:高等教育资料

价格:150积分

属性:70 页

大小:3.73MB

格式:DOC

时间:2024-09-20