隐通道的研究和实现

隐通道的研究和实现摘要由于计算机互联网络的国际化、社会化、开放化、个性化等特点,在提供信息资源共享和技术共享的同时,也带来了不安全的隐患,其中就包括隐通道问题。对高安全级空间数据库的隐通道分析与研究是当前计算机科学一个十分活跃的领域。而现有的隐通道分析技术主要针对操作系统和网络环境中的隐通道,不能直接用于空间数据库领域。因此,对空间数据库的隐通道分析的研究,对于安全空间数据库的实际应用具有重要的意义。本课题主要研究了隐通道的标识和消除技术,基于多级安全空间数据库管理系统上,选择了比较合适的标识工具进行了标识,然后对标识出的隐通道进行消除。本文主要使用了隐蔽流树法对数据库中的隐通道进行标识,对标...

相关推荐

-

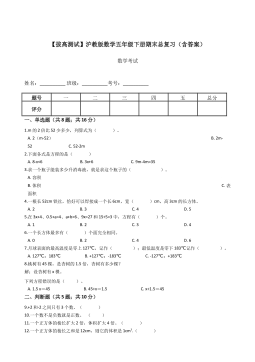

【拔高测试】沪教版数学五年级下册期末总复习(含答案)VIP免费

2024-11-19 13

2024-11-19 13 -

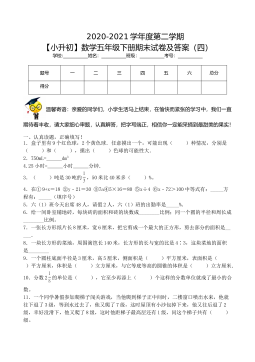

【基础卷】小学数学五年级下册期末小升初试卷四(沪教版,含答案)VIP免费

2024-11-19 8

2024-11-19 8 -

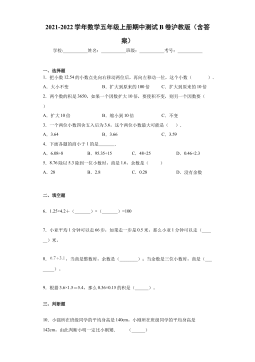

期中测试B卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 8

2024-11-19 8 -

期中测试B卷(试题)- 2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 10

2024-11-19 10 -

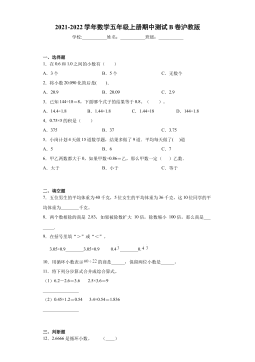

期中测试A卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 14

2024-11-19 14 -

期中测试A卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 15

2024-11-19 15 -

期中测B试卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 11

2024-11-19 11 -

期中测A试卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 22

2024-11-19 22 -

【七大类型简便计算狂刷题】四下数学+答案

2025-03-18 6

2025-03-18 6 -

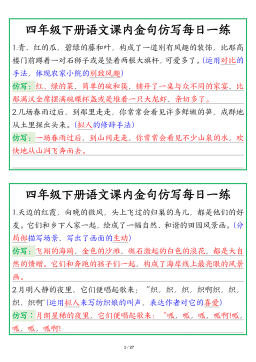

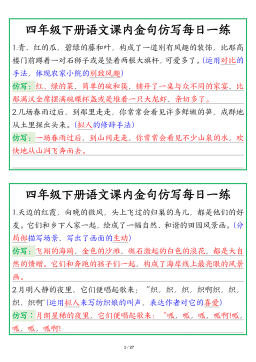

【课内金句仿写每日一练】四下语文

2025-03-18 6

2025-03-18 6

相关内容

-

期中测试A卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

期中测B试卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

期中测A试卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

【七大类型简便计算狂刷题】四下数学+答案

分类:中小学教育资料

时间:2025-03-18

标签:数学计算;校内数学

格式:PDF

价格:1 积分

-

【课内金句仿写每日一练】四下语文

分类:中小学教育资料

时间:2025-03-18

标签:无

格式:PDF

价格:1 积分