网络安全的若干问题研究----TCP-IP的性能分析

摘要随着计算机的普及、网络技术的飞速发展,尤其是互联网在社会发展各个角落的应用变得越来越广泛,在其给社会带来史无前例的海量信息的同时,网络的开放性和自由性也产生一些安全性隐患,比如病毒,黑客攻击等,这些都造成了私有信息和数据被破坏或侵犯的可能性,所以网络信息的安全性变得日益重要起来,已被信息社会的各个领域所重视。本课题就是针对网络安全问题,致力于对网络底层的TCP/IP协议进行研究。TCP/IP协议组是目前使用最广泛的网络互连协议。由于大量重要的应用程序都以TCP作为它们的传输层协议,因此TCP的安全性问题会给网络带来严重的后果。本文描述的即是一个TCP/IP安全评估平台,采用了C/S结构,可...

相关推荐

-

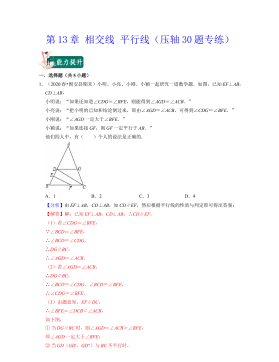

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 41

2024-10-14 41 -

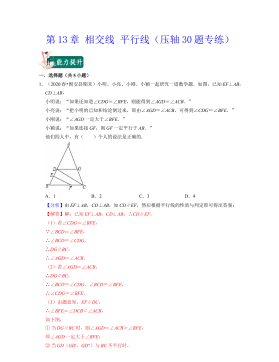

七年级数学下册(易错30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 53

2024-10-14 53 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(原卷版)VIP免费

2024-10-14 39

2024-10-14 39 -

七年级数学下册(易错30题专练)(沪教版)-第12章 实数(解析版)VIP免费

2024-10-14 30

2024-10-14 30 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(原卷版)VIP免费

2024-10-14 47

2024-10-14 47 -

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)VIP免费

2024-10-14 44

2024-10-14 44 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)VIP免费

2024-10-14 38

2024-10-14 38 -

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)VIP免费

2024-10-14 47

2024-10-14 47 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)VIP免费

2024-10-14 44

2024-10-14 44 -

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)VIP免费

2024-10-14 44

2024-10-14 44

相关内容

-

七年级数学下册(压轴30题专练)(沪教版)-第15章平面直角坐标系(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第14章三角形(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(原卷版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分

-

七年级数学下册(压轴30题专练)(沪教版)-第13章 相交线 平行线(解析版)

分类:中小学教育资料

时间:2024-10-14

标签:无

格式:DOCX

价格:15 积分