基于JPEG2000压缩标准的数字水印技术

第一章绪论1第一章绪论§1.1研究背景进入20世纪以来,世界经历了从工业革命到新技术革命再到高科技产业的巨变,尤其在90年代,互联网和数字技术的迅猛发展,使得数字多媒体信息(文本、图像、音频、视频)的存储、复制和传播变得非常容易【1】。但大量的复制和盗版使得个人和团队不需要付出就可以得到大量有版权的电子版多媒体信息,由此引发的盗版和版权纠纷成为日益严重的社会问题,给软件、出版、音像和影视等行业造成严重的经济损失。为了保证合法权益不受到侵害,怎样在网络环境中对数字产品进行有效的版权保护和内容保护成为一个紧迫的现实问题。早期根据密码学理论的加解密系统把需要加密的文件加密成密文,使得在网络传播过程中...

相关推荐

-

【拔高测试】沪教版数学五年级下册期末总复习(含答案)VIP免费

2024-11-19 20

2024-11-19 20 -

【基础卷】小学数学五年级下册期末小升初试卷四(沪教版,含答案)VIP免费

2024-11-19 10

2024-11-19 10 -

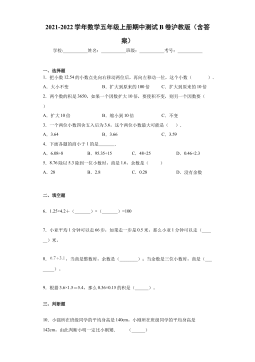

期中测试B卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 11

2024-11-19 11 -

期中测试B卷(试题)- 2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 18

2024-11-19 18 -

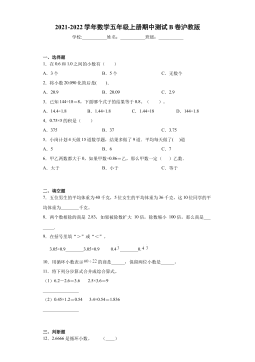

期中测试A卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 19

2024-11-19 19 -

期中测试A卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 26

2024-11-19 26 -

期中测B试卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)VIP免费

2024-11-19 25

2024-11-19 25 -

期中测A试卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)VIP免费

2024-11-19 32

2024-11-19 32 -

【七大类型简便计算狂刷题】四下数学+答案

2025-03-18 16

2025-03-18 16 -

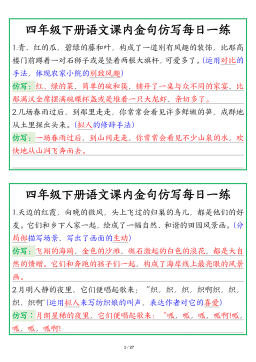

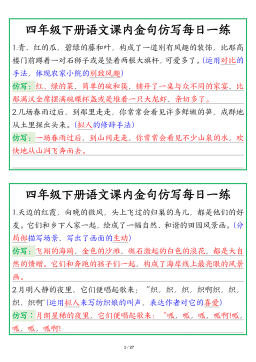

【课内金句仿写每日一练】四下语文

2025-03-18 42

2025-03-18 42

相关内容

-

期中测试A卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

期中测B试卷(试题)-2021-2022学年数学五年级上册 沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

期中测A试卷(试题)-2021-2022学年数学五年级上册沪教版(含答案)

分类:中小学教育资料

时间:2024-11-19

标签:无

格式:DOCX

价格:5 积分

-

【七大类型简便计算狂刷题】四下数学+答案

分类:中小学教育资料

时间:2025-03-18

标签:数学计算;校内数学

格式:PDF

价格:1 积分

-

【课内金句仿写每日一练】四下语文

分类:中小学教育资料

时间:2025-03-18

标签:无

格式:PDF

价格:1 积分